Linux e Unix

Note que dessa vez a mensagem Bash Vulnerável não apareceu. A vulnerabilidade foi corrigida.

Note que dessa vez a mensagem Bash Vulnerável não apareceu. A vulnerabilidade foi corrigida.

- Comando Sleep - Temporização Da Execução De Comandos No Linux

Comando sleepPodemos forçar a espera de um certo período de tempo entre a execução de comandos usando o comando sleep. É um comando muito útil em scripts, por exemplo, nós quais temos tarefas que devem ser executadas após um certo tempo especificado....

- Comando History - Histórico E Edição De Comandos No Bash - Linux

Vamos estudar neste artigo o comando do bash history. Quando usamos o shell bash, é natural digitarmos comandos longos e complexos, e muitas vezes precisamos repeti-los depois, ou executá-lo diversas vezes com algumas pequenas variações. O shell...

- Criando Caixas De Diálogo Em Shell Scripting Com Whiptail - Linux

Neste artigo aprenderemos como criar caixas de diálogo via Shell Scripting usando a ferramenta whiptail. O whiptail é um programa que nos permite exibir diversos tipos de caixas de diálogo com questões ou mensagens aos usuários a partir de um...

- O Comando Cut - Retornando Colunas De Um Arquivo De Texto No Linux

O comando cut é utilizado para remover seções em cada linha de um arquivo - “cortar” colunas de dados separadas por um caractere delimitador comum, e imprimi-las na saída padrão. O arquivo original não é modificado. SIntaxe:cut [opções]...

- Comando Su

O comando su (“substitute user”) permite alterar o proprietário de uma sessão de login sem que o usuário atual tenha de efetuar logout do sistema.O comando su permite mudar o proprietário de uma sessão para qualquer usuário, mas é geralmente...

Linux e Unix

Vulnerabilidade Shellshock do Bash

Recentemente foi descoberta uma vulnerabilidade no Bash (Bourne Again Shell) que permite que uma máquina Linux ou OS X seja atacada por meio da execução de código remoto. O nome dessa falha de segurança é Shellshock, descoberta por Stephane Schazelas, um especialista em Linux e Opensource , e ela pode causar problemas sérios ao sistema pois um atacante pode obter controle de um sistema e fazer com que o bash execute programas que ele não deveria rodar.

O problema é muito grave, pois inúmeros sevidores (por exemplo, webservers) usam o bash para rodar scripts que realizam suas tarefas, a probabilidade desses servidores se tornarem um alvo de ataque é alta, de modo que dados podem ser roubados, assim como bancos de dados e outros problemas.

Como funciona a vulnerabilidade Shellshock

Essa falha de segurança se aproveita do conceito de variáveis de ambiente no Bash, variáveis que são usadas para passar valores específicos às instâncias do bash. Por conta desse bug é possível adicionar comandos arbitrários após uma variável de ambiente, e o sistema irá executar esses comandos. É uma vulnerabilidade realmente muito fácil de explorar e, por isso mesmo, muito perigosa.

Assim, um atacante malicioso pode executar qualquer comando passando o comando como valor de uma variável de ambiente e, assim, tomar conta do sistema.

Como descobrir se o sistema é vulnerável ao bug Shellshock

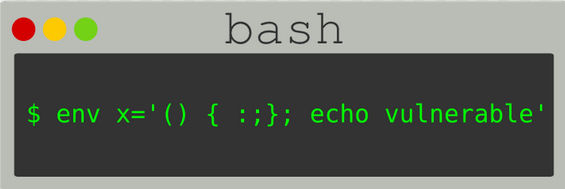

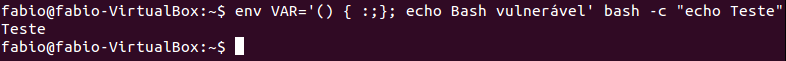

Se seu sistema não foi atualizado recentemente, então ele é vulnerável ao Shellshock. Podemos nos certificar disso digitando o seguinte comando no teminal:

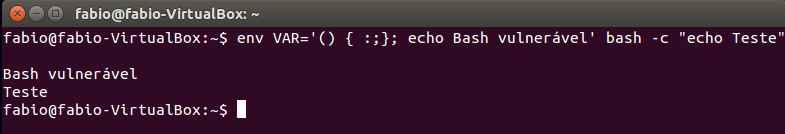

$ env VAR=’() { :;}; echo Bash vulnerável’ bash -c “echo Teste”

A mensagem exibida é bem clara. Esse comando não deveria ter rodado, mas o bug permitiu sua execução.

Se a linha Bash vulnerável não aparecer na tela, então seu sistema já está atualizado e seguro.

Resolvendo o problema

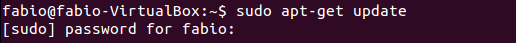

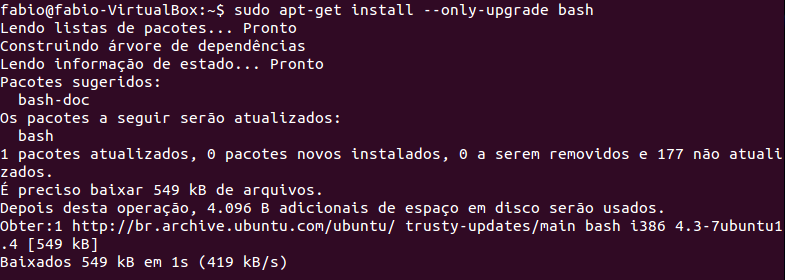

Vamos resolver esse problema atualizando o bash. Isso pode ser feito a partir de um upgrade completo do sistema, ou simplesmente instalando a versão mais recente do bash:

$ sudo apt-get update

$ sudo apt-get install --only-upgrade bash

Para verificar se o problema foi resolvido, execute novamente o comando a seguir:

$ env VAR=’() { :;}; echo Bash vulnerável’ bash -c “echo Teste”

loading...

- Comando Sleep - Temporização Da Execução De Comandos No Linux

Comando sleepPodemos forçar a espera de um certo período de tempo entre a execução de comandos usando o comando sleep. É um comando muito útil em scripts, por exemplo, nós quais temos tarefas que devem ser executadas após um certo tempo especificado....

- Comando History - Histórico E Edição De Comandos No Bash - Linux

Vamos estudar neste artigo o comando do bash history. Quando usamos o shell bash, é natural digitarmos comandos longos e complexos, e muitas vezes precisamos repeti-los depois, ou executá-lo diversas vezes com algumas pequenas variações. O shell...

- Criando Caixas De Diálogo Em Shell Scripting Com Whiptail - Linux

Neste artigo aprenderemos como criar caixas de diálogo via Shell Scripting usando a ferramenta whiptail. O whiptail é um programa que nos permite exibir diversos tipos de caixas de diálogo com questões ou mensagens aos usuários a partir de um...

- O Comando Cut - Retornando Colunas De Um Arquivo De Texto No Linux

O comando cut é utilizado para remover seções em cada linha de um arquivo - “cortar” colunas de dados separadas por um caractere delimitador comum, e imprimi-las na saída padrão. O arquivo original não é modificado. SIntaxe:cut [opções]...

- Comando Su

O comando su (“substitute user”) permite alterar o proprietário de uma sessão de login sem que o usuário atual tenha de efetuar logout do sistema.O comando su permite mudar o proprietário de uma sessão para qualquer usuário, mas é geralmente...